Wi-Fiの認証/暗号化技術「WPA3」にセキュリティ上の脆弱性が見つかったとして、WPA2/WPAの脆弱性「KRACKs」の発見者であるMathy Vanhoef氏と、Eyal Ronen氏が論文を公表した。

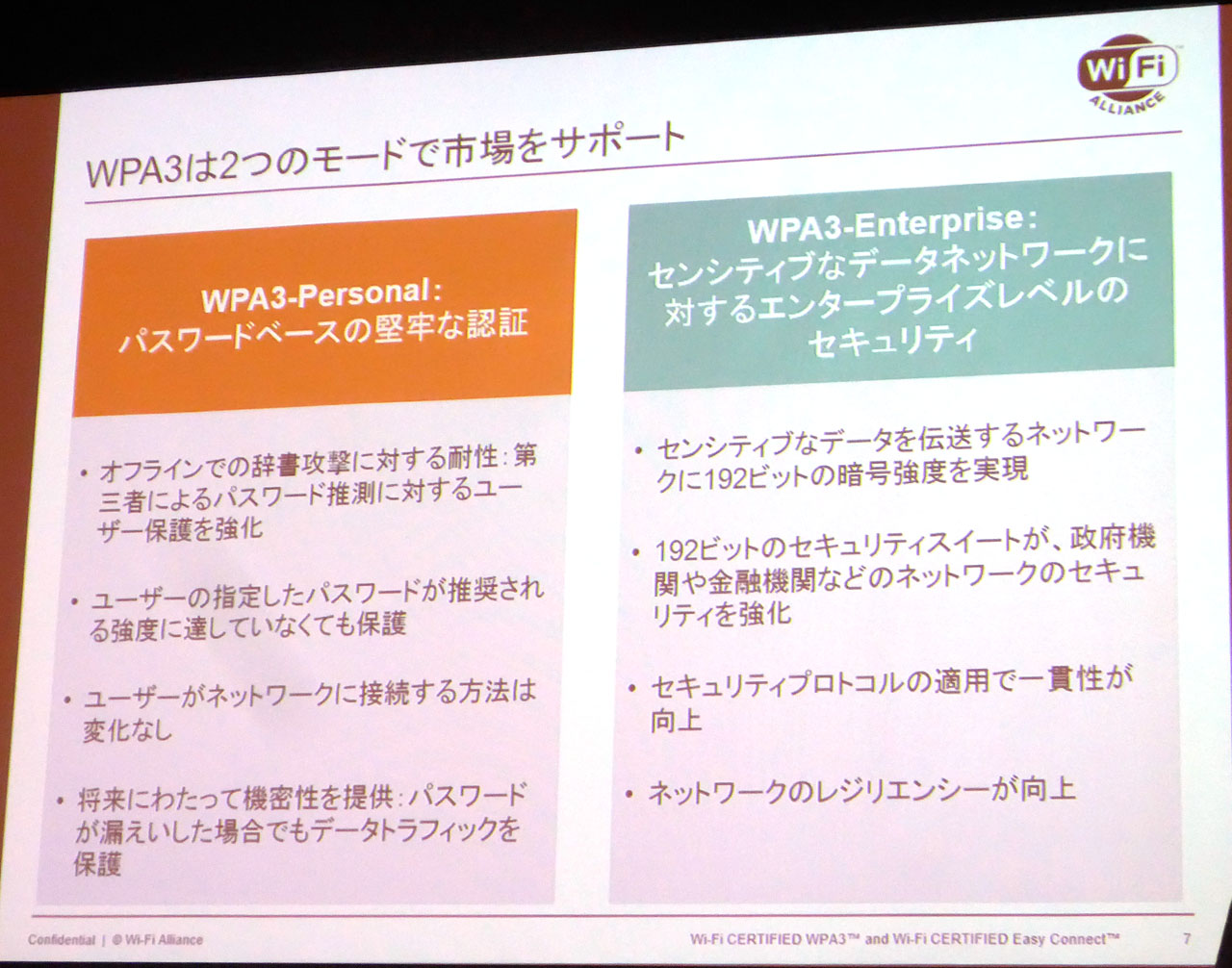

個人向けに提供される「WPA3-Personal」では、WPA2-PersonalのPSK(Pre-shared Key)に替わり、“Dragonfly”とも呼ばれるハンドシェイクの方式である「SAE(Simultaneous Authentication of Equals)」を採用している。Wi-Fi Allianceの解説によれば、SAEでは第三者によるパスワード推測に対するユーザー保護を強化しており、辞書攻撃などに対する耐性も持つという。

2018年6月28日付関連記事『Wi-Fiは将来的に「WPA3」必須に、Wi-Fi Allianceが新たな認定制度をスタート』参照

https://internet.watch.impress.co.jp/docs/news/1130066.html

今回発見された問題では、SAEのパスワードの生成やエンコーディングを行うアルゴリズムなどに脆弱性があり、サイドチャネル情報が漏えいしてしまうことで、パスワードが推測される可能性があるという。

また、WPA3は、いまだ普及の進んでいない新技術であるため、WPA2との互換性を維持して4-wayハンドシェイクで接続を行う移行モードが追加されている。これにダウングレード攻撃を実行される脆弱性があり、総当たり攻撃を行うことでもパスワードの解析が可能になるという。

両氏はこの脆弱性について解説したウェブサイトや、「Dragonblood: A Security Analysis of WPA3’s SAE Handshake」というタイトルの研究論文を公開している。また、同ウェブサイトでは脆弱性をテストするためのツールなどが公開されている。

現在、一般的に使われている暗号化技術WPA2/WPAは、“KRACKs”と呼ばれる脆弱性が存在することが2017年10月に明らかになっている。同脆弱性は、Wi-Fiネットワークが到達可能な距離の範囲内にいる攻撃者が、WPA2で暗号化されたWi-Fiで通信されたデータを復号して通信内容を盗み見たり、改ざんすることが可能になるもの(2017年10月17日付関連記事『WPA2の脆弱性「KRACKs」、Wi-Fi通信での盗聴や内容の改ざんが可能』参照)。

https://internet.watch.impress.co.jp/docs/news/1086486.html

WPA3はこの問題を受けて2018年6月に発表された新たな規格になるが、早くも脆弱性が発見されたことになる。

関連リンク

Dragonblood

https://wpa3.mathyvanhoef.com/

Dragonblood:Analysing WPA3's Dragonfly Handshake(PDF)

https://papers.mathyvanhoef.com/dragonblood.pdf

Wi-Fiセキュリティ規格 「Wi-Fi CERTIFIED WPA3」(Wi-Fi Alliance)

https://www.wi-fi.org/ja/news-events/newsroom/wi-fi-alliance-wi-fi-wi-fi-certified-wpa3

2019年4月11日 19:37

INTERNET Watch

https://internet.watch.impress.co.jp/docs/news/1179661.html