��intel�ƐƎ㐫1

��intel�ƐƎ㐫2

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

�Ǝ㐫�ׂ��� 2019-0507

�����Ǝ㐫�V���A�����͂ǂ�ȃl�^���o��̂��y���݂ł��ˁB

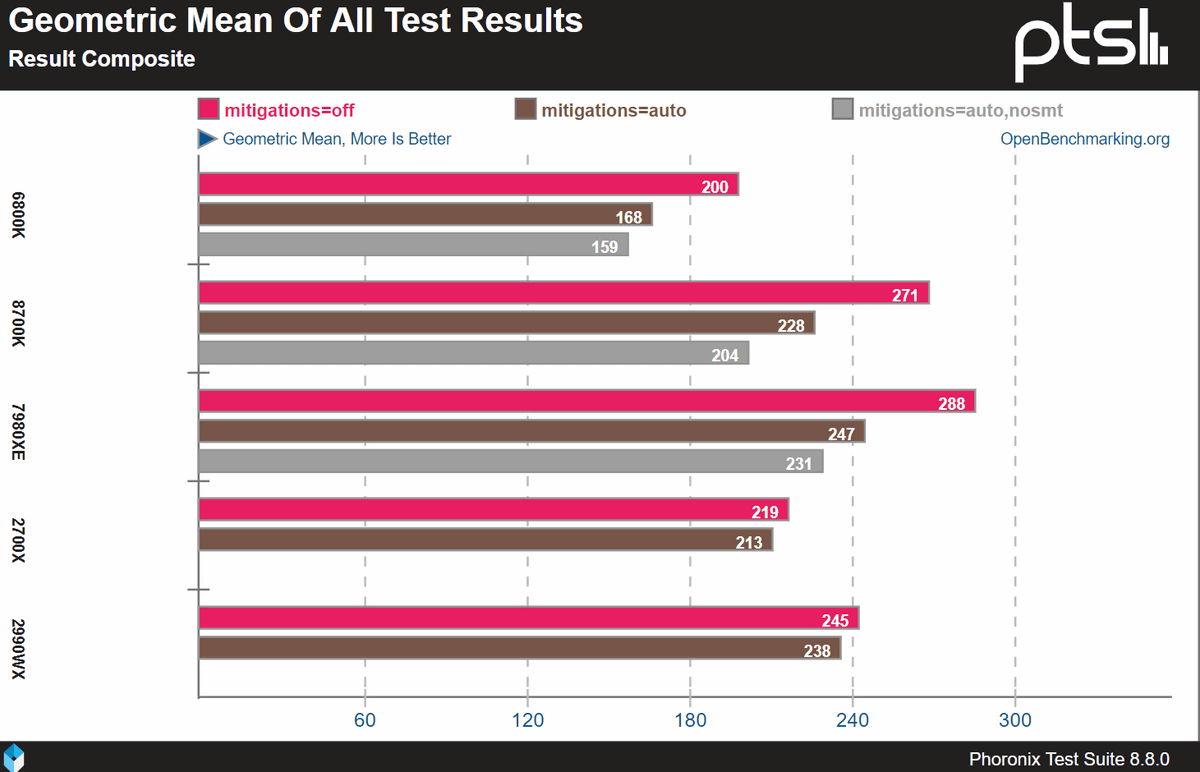

CPU�̐Ǝ㐫���ւ̏C���p�b�`�������I��CPU�p�t�H�[�}���X�ɗ^����e���Ƃ́H http://gigazine.net/news/20190521-cpu-performance-after-spectre-meltdown/ 9900KS��3700U���8.8�{����(�د

Intel�͋ƊE������������Ŏ��Q�[�� >>5 �ŔF�߂Ă��鎖���ł��� �V����FF14�x���`��CPU�p���[���������FHD�ŃS�~�[���͂�������炸intel��10-20%����

�ȏ�Intel�Ɍق�ꂽ�l�b�g�H��Ǝ҂̉R�R�s�y�ł���

��������FF14�x���`�Ńp�b�`�L���łǂꂭ�炢��������̂����������Ă����

amd�̐��i�ɑΉ��o���Ȃ��Z�p�͂����Ȃ����Ă��Ƃ���˂e�e�x���`

�X�N�G�j��gemeworks�g�p��������AMD����͖������߂��܂�Ă邵��

>>11 >>17 >>11 �͎d���Ŏg���悤�ȏ�ʂ�CPU�̂��Ƃ�m��Ȃ����n��������Ă��Ƃ� �ԂƂ�PC�Ȃ�2�������炢�O�͌ÏL���͂Ȃ����ǁA����2�����O����ÏL����(�L�E�ցE�M)

2019�N05��21�� http://gigazine.net/news/20190521-cpu-performance-after-spectre-meltdown/ >>20 ���낻��spoiler�͊ɘa����܂������H

::::::::::::::::::::::::�l��c:::::::::�@::�@::�@::::::�@: ::: :: :�@:�@:

>>948 ��CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

���\�ł����S���ł����C���e��CPU�c

���ʖ���������S��ƂȂ������~�얳

Zen2�̊J���R�[�h�l�[���̓��@���n��

�N���������V��X�����ĂĂ���

>>22 >>19 AMD��SMT���Ă�3%�������\������Ȃ�����

>>36 �C���e����HTT�͂��������W����DEC�̒��Ԃ�����

>>36 IT�n���h�u�b�N�Ƃ����V�_�Ƃ����\�Ȗ���������Ȉ��~�ɓ���

�ǂꂾ��intel�̋����҂��ĂH���ď����������

>>35 >>33 >>41 �N���b�N������Ɠ�������RMA�Č�����Ȃ����H

�N���b�N�_�E���Ő��퓮��Ȃ�o�בO�̑ϐ��������Â�������ł���

>>45 �N���b�N�������邩�p�b�`���Ă邩�Ƃ�������錇�ׂ����

�@�@�@�@�@�@�@�@�@,r��r'�LV �P �xT�R

KS�͔N����

�Ԃ���ɂ��Ă��ǂ�����Ďs�̃��x���ŗ�₷�悗

Zen2�R���I�[�o�[�N���b�N�Ƃ�

AMD���\���A�C���e��������

Xeon�̂悤�ȁA�e�N�m���W�[�I�ɂ͌͂�Ă���}���`�v���Z�b�T�����

>>57 ����X�� �V�X�������Ȃ��Ȃ�c

>>58 >>55 >>61 ���҂ŏグ�Ď����Ŕ���(�L�E�ցE`)

�Ȃ��Intel��

>>57 ���Z�L�����e�B�z�[���@�@ ���\��

>>57 �Ē����u��

>>70 ITX�őg�߂邼 �����ƃW���P���[�����ʂ̂Ȃ�SoC������

>>57 >>66 �@�@�@�@�@�@�@�@�@�@�@�@�@�@ �_�@�@�@�@�@ _,.. -�������]-�@�

���ɖڂɌ��������Q���o�Ă��܂������ˁH https://www.yamada-denki.jp/information/190529/ >>77 >>78 >>78 .�@�@�@�@�@ �@ �@ �@ �Q�@�@�@�@�@�Q

>>79 >>79 >>79 >>79 �@�@�@�@ �U'";�ށP�Mi'�P�P�P``````````````''�

ROME�ɂ����Ԏ����Ă��ꂿ�Ⴄ���낤��

>>77 ���R�炵�����Ȃ�āu���R�k �ꗗ�v�ŃO�O��Ζ����̂悤��

�@�@�@�@ �Q�Q_ 👀

>>74 >>89 ���Ղ�������Ȃ��̂͏��𓐂ނƂ���܂ł��A���p����Ă����甭�o����̂�

>>93 ����͗ǂ������[

���x�̐V���i�i�H�j�͑��v�Ȃ́H

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

9900�J�X

>>95 http://iot-jp.com/iotsummary/iottech/ �T�C�h�`���l���U���iside-channel-attack�j/.html ��CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

>>88 >>95 ���㌻�ꂻ���ȁA���邢�͂����L�肻���ȃ}���E�F�A��

>>108 ���Z�L�����e�B�z�[���@�@ ���\��

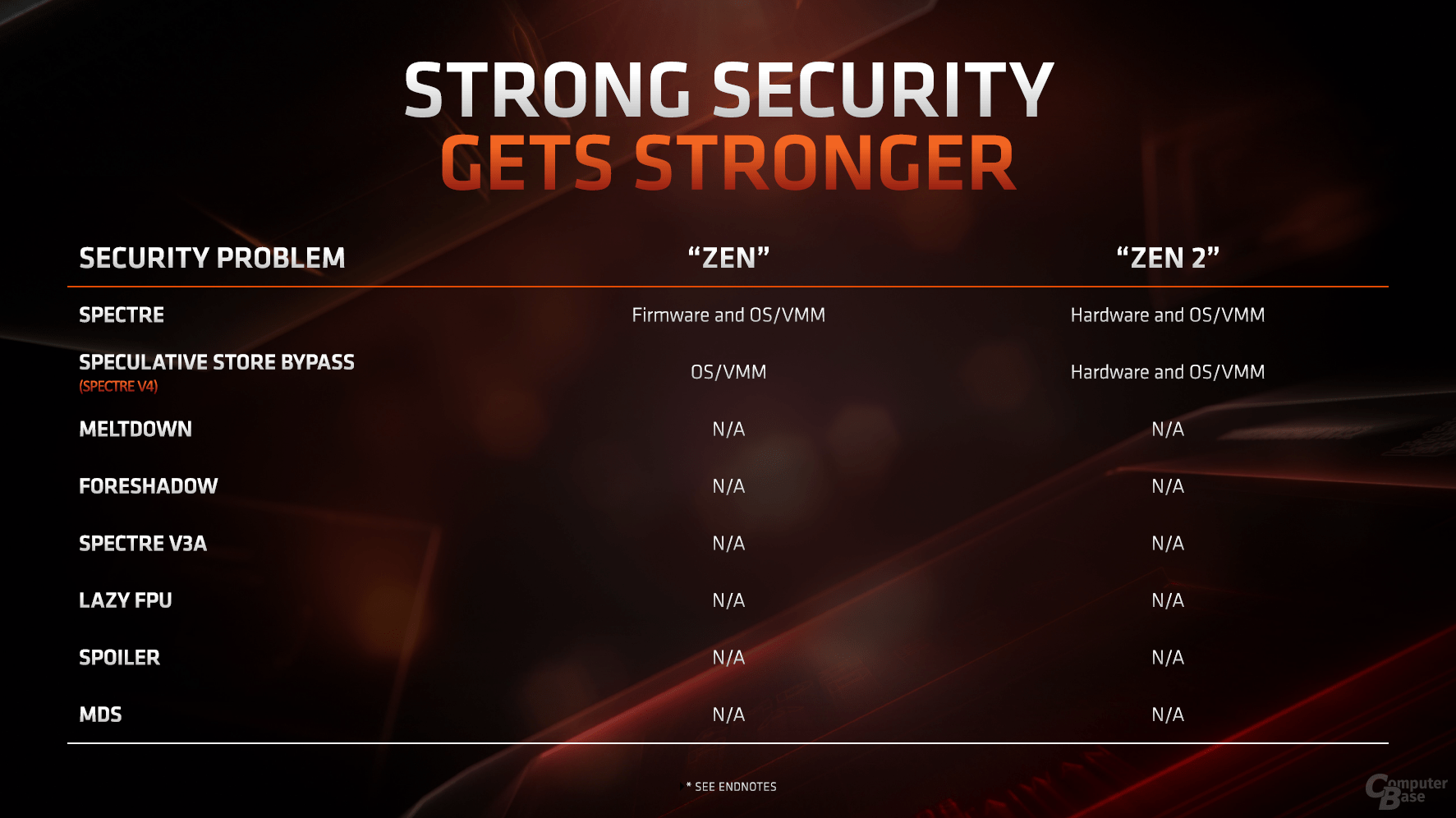

���������ARyzen3000�V���[�Y�̐Ǝ㐫�ւ̃n�[�h�Ή��̐������\�L�����H

>>111 >>111 �@. .... ..: : :: :: ::: :::::: ::::::::::: * �B�{�@߁@+�@��@�@�@�@�@

ZEN2�̃Z�L�����e�B���Ăǂ��Ȃ����낤�H

>>116 >>111 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

>>111 �C���e���͓��@���s�@�\�����S��͂����Spoiler�Ŗ��h���ɂ��ꂽ�����

�Ǝ㐫�c

���Ǝ㐫�ׂ��� 2019-0527��

>>124 ryzenfall���Ƃ�chimera���Ƃ��N�b�\�n���炵�����\�ɂ�AMD���^�ʖڂɑ�p�b�`�z�z���Ă�̂��ĉ��C�ɒm���ĂȂ����

>>127 ���̌�BIOS���[�J�[��AMI���G�ɉ�����Ȃ�

>>125 we present Fallout, a new transient execution attack that leaks https://arxiv.org/abs/1905.12701 >>131 �n�[�h��͈Ӗ����Ȃ����Č�������A�O��舫�����Č�������A���ǂǂ����Ȃ��(�L�E�ցE`)

>>125 ����V�����̓m�R�M�����V�G�L�X�����������ȁB

�n�[�h�ő��Ƃ����Ă��A�[�L��ύX�����킯����Ȃ����

>>133 �n�[�h��������邽�߂̃}�C�N���R�[�h�J���������w

>>130 �V���R���ύX�̓}�C�N���R�[�h�ł����p�t�H�[�}���X���҂��邾���ŐV�����A�^�b�N�v���t���ꂽ�炨���܂��ł���A������"�ɘa"

Intel��FPGA���[�J�������Ă���ɘa��������FPGA�ō���Ă��܂�������

Intel�͐Ǝ㐫�̏C���p�b�`��20���ȏ�p�t�H�[�}���X������Ƃ�

>>134 >>143 �@�@�@�@�@�@_�-��V1,. Intel -'�M�M~�V�LZ�@�@�@�@�@

Intel�͋ƊE�������f������Ŏ��Q�[�������� >>124 �̕\�ł��ނ��`���g�F�߂鎖��������Ȃ������� >>147 �_����Pre coffee Lake R����R0�X�e�b�s���O�̎������?��r�Ώۂ�coffee Lake R����

�����H��

>>143 >>147 ID:loKiDYxM0�̓p�J������}���ǂ߂Ȃ��낤

>>147 zen2 �����\�Ȃ̂Ƀ��C�o����1/3�̉��i�������

14nm�Ń_�C�T�C�Y�g�債�ĕ����܂�ቺ

>>149 ���_�Ƃ��ẮA�����intel�̑�͕K�v��Linux���ƍő�20%���炢���\��������Ƃ������Ƃ���(�L�E�ցE�M)

> Intel�͋ƊE�������f������

>>159 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

�ɘa�̂��߂ɃI�}�P�ł������̂������������I��˔j�̌��Ɖ����Ă�

�܂����n�[�h�E�F�A�ɘa���ꂽ���̕����Ǝ㐫�\���ゾ�Ƃ͂ȋ����������

>>113 �@�@�@�@�@�@�@�@�@�@�@,.-- �__,,.�-�.��Q

�����Ǝ㐫�V���A6����

>>149 >>157 https://mdsattacks.com/ https://arxiv.org/pdf/1905.12701.pdf https://software.intel.com/security-software-guidance/insights/deep-dive-cpuid-enumeration-and-architectural-msrs 2019�N05��21�� http://gigazine.net/news/20190521-cpu-performance-after-spectre-meltdown/ �����ɏ����Ă���Coffee Lake R��906EC P0�̕�

P0�������l�ɂ�R0�Ɍ����Ή����炢���Ă��Ǝv����

P0�̂ق����H�͂����肵�Ă����

���Ƃ��ƃR��

�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

������������������������

2018�N

2019�N

>>176 >>113 CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

>>182 >>182 ���Z�L�����e�B�z�[���@�@ ���\��

2035�N��GPU�̘b�����̑O��Computex�ł������ă}�W�H

�ڂ��̂�����������̃O���{www

>>187 >>182 |�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

�]�������l�^���A���S������

>>192 �y����z�N�I�J�[�h500�~������������[���D�Ҍ��������Ⴆ��@ >>190 �@�@�@�@�@�@�@�@�@�@�@,.-- �__,,.�-�.��Q

�p�b�`�ł��������Ă̂́A�ƌ��Ă��猺�ւ̃h�A�t���ĂȂ���������A�Ïؔԍ��Ǝw��F�Ɠ��ʔF�Ɛ���F�ؕt�����|�S�̔�����̂ł��������������Č����Ă�悤�Ȃ��̂���

>>198 �p�b�`���Ė��O�̒ʂ�Ŗ{���ɓ��Ĕ��Ă�悤�Ȃ������

���ۂɑ�BIOS�Ń��u�[�g�������đ卬�������킯��

�@�@�@�@�@�@�@�@�@�@�@�@�@�@ �_�@�@�@�@�@ _,.. -�������]-�@�

>>202 COMPUTEX�����Ɏ��샆�[�`���[�o�[(�p�ꌗ�j�̊F����̘_�������������Ȃ��Ă�̏���

>>204 >>206 �����32bit�̃A�v�����g��Ȃ���Ή���ł�����Ď��H

>>208 >>196 ������AMD64�̃��K�V�[���[�h�g���Ƃ����Ȃ�����Ă邩���

>>196 >>208 >>174 >>175 >>214 >>215 �Ȃ�ł���������Ƃ肠�����ɘa����܂����đ���������CPU����Ă����

�Ǝ㐫�c

>>178 >>199 >>213 >>213 >>184 ���ڂ��Ă�炵�����ǂ� |�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

�Ȃ�قǂȂ�AMD��64bitOS�Ȃ�W�Ȃ��̂�

Intel�A���N��Ƀt���X�N���b�`CPU�o���ɂ��Ă��m�[�K�[�h�X�s�[�h�u�[�X�^�[�O���č��Ɠ���������ȏ�̑��x�o�������

�[���A���@���s�ŃA�N�Z�X�ᔽ���`�F�b�N���邾���ŗǂ����

>>221 >>222 >>228 >>226 >>230 >>230 >>232 >>233 >>234 >>237 >>238 >>234 >>236 ���Ǝ㐫�ׂ��� 2019-0527��

��[���I�C���e���̎���q�{�[�I

>INTEL-SA-00238�ɘa���@���\�ς�

>>240 >>241 AMD��intel�����Q�o�ĂȂ�����C�ɂ��Ă�����[�Ȃ�(�L�E�ցE�M)

Intel�̋ƊE������������Ŏ��Q�[�� >>242 �̕\�ŃA���_�[���F�߂鎖���Ȃ� >>248 intel��AMD����v�Ⴄ�������p�N���킯���Ȃ��Ɨ������邱�Ƃ��ł��Ȃ���\

�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@ _,.-�]�]�]-�__

PC�X�V���悤�Ƃ��ĘZ�N�o��

>>255 >>254 >>244 ���Z�L�����e�B�z�[���@�@ ���\��

intel �̐Ǝ㐫�͂Ƃ������A���炭���\���L�тȂ��̂��Ȃ�(�L�E�ցE`)

>>262 ���������������R�[�h�����s����\��������

Zen2�ŒE�����n�܂邩��

�@�@�@�@ �U'";�ށP�Mi'�P�P�P``````````````''�

AMD�ւ̈ڍs��

>>268 >>268 >>270 �@�@�@�@ �Q�Q�Q�Q�Q�Q�Q�Q�Q�Q�Q�Q

>>270 >>273 >>273 �@

>>263 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

�Ǝ㐫���o�Ńp�b�`���đ����ǂ�ǂ�p�t�H�[�}���X���������������삷����ŃV�X�e���g�ނ̂̓n�C���X�N

���Ǝ㐫�ׂ��� 2019-0527��

Intel�̋ƊE�������f������Ŏ��Q�[���� >>280 �ŏؖ����Ă��鎖���Ȃ� >>281 ������ Sp33-B4AR

Intel[ ] / AMD( )

>>284 Intel�̋ƊE�������f������Ŏ��Q�[���� >>286 �ŏؖ����Ă��鎖���Ȃ� >>287 >>288 >>292 �Ɛш����Ő^����ɐ���̂�

�ނ��둝������������

�����������Ă�̂ɁA2700X�͂܂�9900K��艺�Ȃ�(�L�E�ցE�M)�H VIDEO >>297 https://gigazine.net/news/20190521-cpu-performance-after-spectre-meltdown/ >>298 >>296 �Ǝ㐫�c

intel�X���ɂ킴�킴�ł����Ă����ċ���AA��\���Ă���\��܂����Ă���A���_�[��

>>302 ���Z�L�����e�B�z�[���@�@ ���\��

�V����R�O���N

>>299 >>305 >>305 ������Ƃ�GPU�̒m��������݂�������

>>306 �Ǝ㐫���C�ɂȂ�Ȃ��A���낢�남�R�炵������őΉ��l��������Ǝv���Ă�Ȃ炱�̃X�����Ȃ�������̂�

�C���e�����M�҂͐Ǝ㐫�̌�����������Ȃ��낤

���o�Ă���̂̋��Гx�͉��Ƃ������Ȃ�����

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

zen2�ɂȂ�Ί��S�ɔ�������

>>311 >>320 ���Ԃ�Zen2�p�ɐV�����x���`��

PCMARK2004�����肩�瑍���x���`�}�[�N�͐M�p�Ȃ�ȁ[(�L�E�ցE`)

�x���`�͒P���ȃ��c�قǗǂ�

>>322 �ʂ�Windows�ł͉e�����Ȃ��킯����Ȃ��낤���ǂˁB

HTT�������I�t��ChromeOS��FreeBSD�������H

linux�̑����x���`�ł������ʂ��낤�ƁA�G���R���Q�[����windows�ł�邩��Ȃ�(�L�E�ցE`)

�@�@�@�@�@�@�@�@�@�@ |�@�@_ -�]'''''''""""""'''�[|

>>321 �ŐVCPU���[�h�}�b�v

>>336 ����������~���Ē��A�����M�[�ł܂Ƃ��ȓ��{�l�Ȃ�C���e���Q�t�H����Ƃ������Ă邯��

>>338 RYZEN3000&RTX3000�͏����̏I

Intel�l�����������7zip��IPC75%�A�b�v�����čr�炵����Ă���~��

�V����R�O���N

�����Ȃ������������Ɍ��͋Ă邵��������Ă���

HTT�͎����Ŗ��ʂł������Č����Ă�l�Ȃ�����

���ƃY�u�Y�u����ˁB�d�����Ȃ������Ƃ͂����B�d�����Ȃ��Ƃ͂���

intel���[�Z���ɋ��_����Č��n��ƂɋZ�p���^���Ĉ�ĂĂ���

>>336 �t�@�[�E�F�C��5G�ł��F�B���Ă��̂�intel���낤

>>349 >>350 �b�����ɖ߂����炢�Ȃ�t�@�[�E�F�C�̎��������Ȃ�������̂�

�@�@�@�@�@�@�@����((��,""�i((�A;;;;;;;�i�i�c�@�@�@ �c�@�@,r''"�P�P�P~�R

�@�@�@�@�@�@�@�@�@�@�@�Q�Q�@�@ �Q_

>>355 >>353 �H�����߂�GPU�Z�p�����`�����ɔ���n���W�U���C�Z���X��Zen�Z�p�𒆋��ɔ���n��

�Ǝ㐫�̋Z�p�����荞�߂�

8400vs9400F�Ȃ��ǃn�[�h�E�F�A�ŐƎ㐫���Ƃ���Ń\�t�g�E�F�A��Ɛ��\�ቺ��͕ς��Ȃ�����www https://www.phoronix.com/scan.php?page=article &item=intel-9400f-mitigations&num=1 ����Ⴀ�\�t�g�̂��n�[�h�I�Ɏ���������������

>>362 >>353 9600������9400F�̐Vrev���n�[�h�ł̑�荞�R�A��

>>353 Cascade Lake�ȍ~�̃n�[�h�ɘa���p�t�H�[�}���X�ɊY��

�Ȃ��Intel��

�@�@�@�@�@�@�@�@�@�@�@,.-- �__,,.�-�.��Q

��intel�ƐƎ㐫1

��intel�ƐƎ㐫2

>>369 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_,..----�_

���s�ŃV�X�e���g���u�������Ă�

�V����R�O���N http://2chb.net/r/poverty/1559888247/ R0 stepping���݂����ōX��Intel���ׂ���d�g�݂�w

�_�[�N�T�C�h�ɑ������ĐƎ㐫����J���O�Ɏ��������蔲����悤�ȎВ��ق��Ă���

>>370 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

�C���e���̐Ǝ㐫�����낢�땷���܂����A�ł������Ɠ������R�[�h�͑��݂��Ȃ��̂����ۂ̂Ƃ���ł����

�ǂ��ł�����錮�Ƃ����ɏo���킯���������w

>>385 ���d�_�˂��c

>>384 AMDPC�̒u���Ă��鎖�����ɐN������USB�Őڑ�����Δ�������Ǝ㐫���m�F����Ă�

>>389 �@�@�@�@�@�@�@�@�@�@�@�@�@�@ �_�@�@�@�@�@ _,.. -�������]-�@�

>>390 >>389 �͔�������� ���������Ύg������R�[�h��������Ă����ŁA�ǂ�ȏ��ł��g������R�[�h�͂Ȃ����

CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

���\�I�ɂ�����intel�g���Ӗ��������Ă���

>>393 Intel[ ] / AMD( )

>>396 ���i���肵��9900K��4�����炢�ɂȂ�����܂��F������

Intel�͋ƊE������������Ŏ��Q�[���� >>398 �̕\�ŃA���_�[���F�߂Ă��鎖���Ȃ� 9900k�̐�����5��6����CPU�����[�U�[�ɔ����������

>>401 ���`���`���`

���R�[�h�͖������Ƃɂ������Ƃ����M�҂̔ߖ��S�n�ǂ�

>>402 �C���e���̍ŏ�ʂƂ�����$999���Ǝv���Ă�I�b���ʂ��

9900K��2600K�ɔ�ׂăR�A��2�{

���C���X�g���[����6���͌��\��Ȃ��v���o��

>>401 ���~�̓��̒�

>>414 >>414 ��ƁA����ԈႦ�� >>415 �@�@�@�@ �U'";�ށP�Mi'�P�P�P``````````````''�

�@

>>420 >>386 >>414 spoiler�܂��Ή����ĂȂ������́H

linux����Ȃ���windows�̔�r�o�˂����Ȃ�

�x���`�}�[�N�֎~�߂�������Ђ����������疳������ˁH

>424

�Ή����ĂȂ���������ӂ�

�@

Spoiler���v�ύX���x�������疳������

>>405 >>413 >>422 �����Ɠ����ɗN���o��S�L�u���i��

���R�[�h���J���Ă̂͏��e������JK

�l�̌��Ɍ˂͗��Ă��ʂƐ̂��猾���Ă邩���

�i��s�\�ŃL�`�K�C���݂����P�N�\�̖\�_�Ԃ��܂��邵���Ȃ�����Ȃ�

���݂����ȗi�삵�Ă������ǂ���킯����Ȃ��̂�

�C�X���G���̃y�[�p�[�J���p�j�[�������Ă��Y���Ɏ��R�[�h�Ȃ�Ă����������H

�m�[�K�[�h��@�̈������O��Ƃ��Č��ꂻ����Intel�̑Ή��B

�m�[�K�[�h�ł����Ȃ�Z�L�����e�B�Ő��\�����Ȃ�������������

>>438 ������������������������

���M���̉āA�ْ��̉�

>>446 >>448 >>449 >>450 >>451 ����ፑ���T�C�g�����݂Ă��킩���

���Ⴀ�AIntel�͎��݂��Ȃ��Ǝ㐫�ɑ��Ė��ʂɑ�

�͂��炩���������ɂ����Ă����ʂ���

Intel�{�̂��F�߂Ă���Ǝ㐫����Ȃ������ƌ���������

�����T�C�g�ɏ����̃T���v���͂�������

>>452 >>432 >>452 >>452 >>461 �������ĂȂ����̂����J�����爫�p������Ȃ���

>>463 >>464 Intel�������ł��Ȃ����瑶�݂̌��\��������������Ƃ��Ă��̂�

���ŋߔ������Ă܂ň����������Ƃ��Ď��s������Ȃ����������H

�@�@ �@�@ >>468 ���Ȃ��Ƃ� Intel�ɂ͐Ǝ㐫��˂��R�[�h���������i��o����Ă����j����A

>>465 >>471 �Z�L�����e�B�̊T�O�K�������Ȃ̂͂������C���e���M�҂���

��������Ă��Ȃ��ˋ�̕��ׂ̈ɑ�胁�[�J�[��\�t�g�E�F�A�c�̂������Ă���ƁH

�����ɂ͊ɘa��̂����ŋt�ɍU�����₷���Ȃ��Ă܂�

>>474 >>475 �ɘa�Ȃ���邽�сA�s����ɂȂ��Ă������

�܂�AIntel�͂�������Ȃ��Ǝ㐫��Ő��\�𗎂Ƃ��܂����Ă�n����Ƃ���dis��ɗ������

>>475 >>480 >>478 �ɘa���ł��Ȃ��Ɗ댯�Ȃ낤���ǁA�{���ɖ����X�N�Ȃ̂��͑S���킩���

>>484 >>473 �����R�[�h���Ȃ��Ǝ㐫�ɉ������@�Ȃnj�����Ȃ�

�܂�AIntel�͉������@��������Ȃ��L���Ȏ�i�̂Ȃ��Ǝ㐫�ɑ���J��Ԃ���

>>486 >>471 Retpoline���S�ĉ������Ă���킯�ł͂���܂���B

�Ǝ㐫�͌����I�ȋ��Ђ����A�l�[���̉e���Ƃ��͂܂��ʂ̘b����

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

>�l�[���̉e���Ƃ��͂܂��ʂ̘b����

>>494 >>497 �����̖��ӔC�����

>>499 �����i�̐Ǝ㐫����u���ĐV���i���Ȃ�Ă��Ƃ�����

>>495 >>503 ���{�I�ȑ�{�����V�A�[�L�e�N�`����CPU�AIntel���͏������ĂȂ����疳�����˂���ɂ��������낤

>>473 >>481 >>500 ���R�[�h���]�X�����Ă鈢�������邯�ǁASGX�̌��ŃA���`�E�B���X�̉�Ђ�

���������p�o���郂�m����T�����Č����Ă邼

>>481 >>510 >>498 �C���e����8400vs9400F�Ȃ��ǃn�[�h�E�F�A�ŐƎ㐫���Ƃ���Ń\�t�g�E�F�A��Ɛ��\�ቺ��͕ς��Ȃ�����www https://www.phoronix.com/scan.php?page=article &item=intel-9400f-mitigations&num=1 >>484 >>481 �V����R�O���N http://2chb.net/r/poverty/1559888247/ �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@ �@

>>518 >>500 ����Windows�̐Ǝ㐫���R�[�h�������������J����ΐ��̒��ǂ��Ȃ邩�c

��QZaw55cn4c�ɂ͂��ꂪ�킩���̂ł�

���O�����̂��ړI���Ǝv�������ǁA�Ȃ^�����ۂ���

>>524 �ʂɂЂǂ��Ȃ�����

>>517 >>524 �܂��ł��C���e�����N���b�N�d���̐Ǝ�core�Ƃ͕ʂ̃A�[�L�e�N�`���[�����Ă���炻�����ŏ��������炢���̂ɂ�

���̐���͍ő�10�R�A�ɂȂ邪�A���̑���

�Ƃ��Ƃ�HTT������������̓}�W�ō�����̂�OFF�K�{�ȗ���ɂȂ��

i7�ȉ����Ꭻ�߂���������܂��łǂ����悤���Ȃ����

�W���������甃���@�����������i�ڂ��邩�炱��Ȃ��Ƃ�

>>532 >>530 �v����Ɋ�����HTT�͌������Ŋm��A�n�[�h�E�F�A��Ƃ����u�Ȃ����Ă��Ƃ�

>>522 >>538 �Ǝ㐫�]�X����14nm��10�R�A��HTT�Ȃ�āA����d�͓I�ɂ�����ƂɂȂ邩��Ȃ�(�L�E�ցE�M) >>536 �܂�K���ō���Ă�m�[�g������d���ł��������Ă���

>>540 >>543 >>542 ���̂Ƃ��낽���̗\�z�ł���(�L�E�ցE�M)

>>527 HTT�}�W�Ń��o����ł��ƃQ�����Ă������

>>550 >>521 >>512 �@�@�@�@ �Q�Q_ 👀

>>555 >>553 >>553 �܂�m�[�p�b�`�m�[�K�[�h�̂�̓o�J���Ă��Ƃ���(�L�E�ցE�M)

>>559 >>562 "�Ƃ͂����A�����̑唼�͂ǂ�������ŋ@�\���܂��B"

>>564 2017�N5��11��

�J�X�y���X�L�[�g���ĂȂ����ǂԂ����Ⴏ�ĂČ��\�D����

sage�Y��Ă���̂ɋC�Â���

>>568 >>560 �܂����R�[�h�Ȃ�Č����Ă�A�z�����H

�@

>>571 >>571 >>571 >>574 >>571 http://japan.zdnet.com/article/35138216/ ::::::::::::::::::::::::�l��c:::::::::�@::�@::�@::::::�@: ::: :: :�@:�@:

�v��Ƃ���Ȋ�����

�����Ǝ㐫�̎��R�[�h���Ă̂͌����𗝉������鋳�ނł�����

>>581 >>403 �@�@�@�@ �U'";�ށP�Mi'�P�P�P``````````````''�

>>584 AMD Zen 2 + Radeon RX 5700 Series For Linux Expectations https://www.phoronix.com/scan.php?page=article &item=amd-zen2-rx5700-linux&num=1 >>586 >>578 �s��ɂ���������Ă邼 >>591 >>589 ��������u�[�X�g���Ă���E�E�E

���B����ׂȂ̂��ȃ[�����C�`�����߂��ɋ����Ȃ������Ƃ��B

�@�@�@�@�@�@�@�@.,.�]''"�L�P�P �M`'�].�;�@�@�@�@�@�@ �@�@�@ �@�@�@�@�@�@ �@�@�@�@,,______

������������������������

CPU�̐Ǝ㐫���ւ̏C���p�b�`�������I��CPU�p�t�H�[�}���X�ɗ^����e���Ƃ́H http://gigazine.net/news/20190521-cpu-performance-after-spectre-meltdown/ >>600 MS�͈��~���̂Ă���

>>593 ���R�[�h�����郄�c�������₯�Ɍ��J���Ă����Ƃ͌����

�@�@�@�@�@�@�@�@�@�@�@,.-- �__,,.�-�.��Q

AMD�u�ł��炟�I�I�v

�@�@�@�@|:::::::::::::::::::::�@____________�@�@�@�@::::::::|�@�@�@�@�@�@�@�@�@�@�@|

>>606 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@ �@

>>611 >>613 ����intel�Ǝ㐫�}�K�W��6�����͂܂����̂��H

>>616 >>615 �{����Windows�̌���A�b�v�ōő�[���@�ً}�@�����ꗍ�݂ł����˂�

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

>>614 >>620 >>620 >>620 ���S�ɒꂪ��������

>>613 �ǂ��������������i���X�NHigh�Ƃ�

>>620 MB�ɏ���Ă�Intel��LAN�`�b�v�g���̂�߂悤����

�I�ȊO��NIC���[�J�[�������c���ĂȂ��C������

broadcom/Atheros���Ă����f�B�X�R���Ȃ�H

�C���e���Q�t�H�̓h���C�o�łʂ�ۂ���͔̂N���s�������� >>633 INTEL-SA-00243�FIntel Turbo Boost Max Technology 3.0�i�������i�A�[���x�gMEDIUM�h�j

>>635 >>636 >>636 �x�X�g�v���N�e�B�X�����瓥�ݒׂ��Ă��Ă����X�^�C���I�I

�C���e���₦���݂����Ċ�����c

�@�@�@�@ .l''',!�@�@�@�@ .r-�A�@�@ �@ ���]���@ �@ �@ �@ �@ �@ ���]���@�@�@�@�@�@�@�@���]���@�@ .r-�C

Intel[ ] / AMD( )

�����܂ł��\���̘b�����ƃ��X�g�A�b�v����Ă�����킯����

>>644 �C�����V���ȃo�O���Ăэ��ދ��ꂪ�����ɂ���

����Ŕ��������a�����ق����炩���ɂ���Ƃ����ꂱ���Ȃ����낤��

>>646 Intel�̋ƊE������������Ŏ��Q�[���� >>643 �̕\�ł��ނ��`���M�҂��F�߂Ă��鎖���ł��邗�������������������� �M�҂�athlon�ȗ��ƂȂ�S�̂�������S�n�悢(o^^o)

>>652 ���Z�L�����e�B�z�[���@�@ ���\��

�����Ǝ㐫6����

�@�@�@�@�@�@�@�@�@�@�@�j�_ �Q_/�_�Q j�

>>660 JVNVU#95572531 Intel ���i�ɕ����̐Ǝ㐫 https://jvn.jp/vu/JVNVU95572531/index.html >>663 �Ȃ�قǂȁ[

>>666 >>620 >>666 >>666 >>667 >>666 CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

�������x���グ����Ǝ㐫�����܂ꂽ

�@�@�@�@�@�@�@�@�@�@�@�@�@�@ �_�@�@�@�@�@ _,.. -�������]-�@�

>>677 SPOILER���ɏo�Ă��錎���Ǝ㐫���������

>>681 �@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_�Q�Q

�@�@�@�@ �U'";�ށP�Mi'�P�P�P``````````````''�

>>682 �ɘa�p�b�`�܂����Ă�

�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@_,..----�_

SPOILER���N����悤�ȍ������@���̂��ĂȂ�����V���O�����\�͒Ⴂ����

>>689 >>678 �@�@�@�@�@�@�@�@�@�@ |�@�@_ -�]'''''''""""""'''�[|

>>692 >>694 >>694 �x�X�g�v���N�e�B�X����

Intel�̃G�[�X�Z�p�҂�meltdown�Ǝ㐫���������u�ԁA�b�Ŏ��߂��̍��v���o���Ă���

>>700 ���Z�L�����e�B�z�[���@�@���\��

meltdown��penpro���炾�����

�y���[�U�[�̐Ǝ㐫�p�b�`�ɂ�鐫�\�̕�z

�T���ቺ�� Mac��40���ቺ���q�h�C�� https://support.apple.com/ja-jp/HT210108 ����Ⴀ�����R�A��ɘ_���I�ɓ�X���b�h�������ނ����

�f�X�N�g�b�v��intel�͌�����������(�L�E�ցE`)

>>707 �����N�\���ƁA����Intel����HT�̂Ă����Ȃ���w

�p�b�`�~�߂����甃���ւ���ƌ��̂Ă���CPU�̎��낤

chipset-10.1.17

������������������������

2018�N

2019�N

�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�@�M''�, ii ;;;Y/;;�;;;;;;(;;;;; ;; ;;;;;i|;;;i;;;;;;;;�t;;;;;;ii;;���;;;;���@�@�@�@�@���@���@�C

7/7�����̂�Meltdown-BR�ꂽ�́H

�� 07��07���@�Ǝ㐫�̑S������Ryzen 9 3900X��AMD��蔭�������

>>722 AMD�}�U�[��intelNIC����Ă���̃A���m�H

>>725 >>720 MD-BR��IA-32_BOUND�ɂ����̂�MPX�ɂ����̂�����

���s��INTEL�n�b�J�[�`�[�������܉�͒�������ȁAAMD����X���X����

�ǂ�������������Ȃ�A�EINTEL�ŊI�̂ق���������

>>732 AMD�͕ʂ�IA32�Ŏg���Ȃ��悤�ɍǂ����Ƃ���Ŗ��Ȃ���

�Ȃ�قǕ��ɂȂ���

>>735 �����ĂȂ����H

IA32 bound for efficient array bounds checking can be bypassed to encode out-of-bounds

�܂�32bit���������̂�Windows7�܂ł���ˁ[�Ƃ������Ƃ�

�悤����ɂ��ꂻ�̂܂܂����Ƃ����Win�̌݊����[�h���x���̓��삵���ł��Ȃ��㕨�������

�������߂̎x���@�\�����ɂȂ�

CPU�P�̎��v�͌l�̎���~�Ȃ̂�AMD�����C���e���̊Ԃ��s�������Ղ�

�g�����ɂȂ�Ȃ���VM�������@�p�ӂ����ق����}�V�ŗL���Ȍ݊����[�h������Ȃ�

Win7�I����������Intel���R�P�Ă鍡�̃^�C�~���O��PC���ƌ�������͖̂�肪�傫��

��芷���Ɏ�Ԃ̂�����@�l�Ȃ�Ƃ�����

Intel����̌�

>>749 AMD https://www.techrepublic.com/article/spectre-and-meltdown-explained-a-comprehensive-guide-for-professionals/ �����A�Ƀj�E���ɂ͂��̖��̍��{�I�����ł��铊�@�I���s���̂��̂�p�����Ƃ��Ă���

>>754 >>746 >>750 >>753 >>755 >>755 CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

>>725 �@�@�@�@�@�@�@�@�@�@�@�@�@�@ �_�@�@�@�@�@ _,.. -�������]-�@�

>>732 >>765 ���Ɓ����̃R���b�g���C�N����HTT��܂���w

�������Əo����Ă�Core��HTT���Ďg���Ƃ�������

intel�̏ꍇintel ME�Ƃ������X�p�C�@�\������

9990K����Ȃ���9700K�I�I�������g

9900k���̓}�V����

>>764 �Ǝ㐫���̌��������ƂȂ�����A�Ȃ��������ƂɂȂ�킯����

�@�@�@�@ .l''',!�@�@�@�@ .r-�A�@�@ �@ ���]���@ �@ �@ �@ �@ �@ ���]���@�@�@�@�@�@�@�@���]���@�@ .r-�C

���疳���������ɂ��������B

���Z�L�����e�B�z�[���@�@���\��

����o���ĊF����̌�����ǂ݂܂���

�@�@�@�@�@�@ �@ �@�Q�Q�Q�Q�@�@�@�@�@�@�@ �@ �@ �@ �@ �@ �Q__

�����InTel�n���h�u�b�N���낤��

�����͋C�ɂȂ��Ă�

>>778 AMD�V�F�A�ǂꂭ�炢���낤�ȁA�S���E��PC��

�V�F�A���ĉғ��䐔���V�i�䐔���ɂ����

TSMC��������2nm�v���Z�X�\�F2024�N�ɐ��Y�J�n�I https://m.mydrivers.com/newsview/631572.html >>782 �@��~�����c,�@�@�@�@ f�M::'� �,-�-�_ �Q,....-- �_�@�@_,....-=�\�R�\-�-�_

>>788 CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

>�G�~�����[�^�z���̓���ƂȂ�AMD64���[�h�ł�bound�Ǝ㐫�͓��삵�Ȃ����낤��

Zen2�����āAintel�Ƃ͊��S�ɉ����\�肗

AMD�͂������q�ɏ�邩���(�L�E�ցE`)

Core�͍����j�ɐ���ʂĂĂ邩���

>>792 >>796 >>797 �L���l�A�L���T�C�g���A���h��ᔻ���Ă��鎖���ɂ��ނ��`���M�҂��唭����

>>801 >>782 ���\��intel���啉�����鎖����intel���M�҂��唭����

���X�H

�@

�f�X�N�g�b�v�ł��łȂ����ĂƂ����ɒm���Ă�̂ɏ������

>>806 �@�@�@�@�@�@�@�@�@�@�@�@���Q

�o�Ă����Ȃ�zen2�ɕK���ɂȂ���~�ܐ�����w

>>809 �h�����1vs1���Ƃ܂����ĂȂ�����w�ʂ⑤�ʂ����P����悤�ɓ������珉�߂ăL�����[�_�[�̂܂������鎖���o������

��������CPU-Z���āARyzen�o���r�[�Ƀx���`�}�[�N�ύX���Ă���

>>806 ,809 ���Ȃ��}�[�N��M���ɑ����x���`�}�[�N�����Ă����́A���̎�����S�~(�L�E�ցE`)

>>806 ���~�K�������^

>>819 Ice Lake

�悭�܂��S�~�[���Ȃ�Č�C�����Z���X�F���ȕ̏̒p�����������Ȃ��g�����

>>822 >>821 https://www.extremetech.com/computing/291649-intel-performance-amd-spectre-meltdown-mds-patches >>822 >>825 >>825 >>826 �@�@�@�@�@�@�@)�j-'�L�^�^ �@�^�@,,�@ ,�@�^ ,,�@�@ �m.�@ �o �@.�g�@.���@.���@ �C�@|

>>803 �g���u���̑���AMD���g���C�ɂ͂Ȃ�Ȃ�

>>832 �u���̎��̓g���u���ɂȂ��̂�(�L�E�ցE`)�H

�g���u���̑���AMD���g���C�ɂ͂Ȃ�Ȃ�

�g���u���͋N���܂����Ă��

AMD�h���C�o�ɐƎ㐫

�g���u�������Ƃ����ꎩ���őΏ��ł��Ȃ���������Ȃ��́H

AMD�ɃZ�L�����e�B�̓V�˂������

>>834 MS�͐̂���n�[�h�ŋɒ[�Ȉ͂����ݎ��Ƃ��͌����݂���������Ȃ�

BD vs HD DVD�ł͕����n�ɏ�������ǂ˂�

���w���f�B�A���̎����畳�قǂǂ��ł������̘b����

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

(�E�́E)�����^��������͍��ł��q���邯�ǂȁ[

���̐Ǝ㐫�łȂ�CD��r�f�I���p�ꂽ���C�t���ĂȂ����

::::::::::::::::::::::::�l��c:::::::::�@::�@::�@::::::�@: ::: :: :�@:�@:

���y�����͈��DL�������CD�ꖇ����邩��A���ꂾ���͕]������

>>846 Bound���߂̃I�y�����h����PAE�Ŋg������܂����ˁH

�������A�����^���ɂ����Ȃ����̂�������ADVD�A�r�f�I�ACD

>>850 �~�Ղ͓��{�ȊO�ł͊��S�ɉ�ŁA���{�ł��E��������Ŕ����ǂ��ł������b�肾��

�C���e������Ȃ����������HRyzen�̐V����cpu�̕��������H

>>855 >>856 >>857 �@�@�@�@�@�@_�-��V1,. Intel -'�M�M~�V�LZ�@�@�@�@�@

>>843 ���Ƃ͂����������Ă��J����ӂ����r�߃v���Ă��B

>>851 >>862 �ł�Bound�Ȃ�

���Z�L�����e�B�z�[���@�@���\��

>>806 ���~����Ȃ��ĉ^�c���ق������₩���Ȃ����H�����O����Șb�ǂ����œǂ�

�A�N�Z�X�������čL�����ւ邩��Ӑ}�I�ɉ��コ���ăA�N�Z�X�҂��ł����

intel��@�������̂��߂�intel�X���ɋ���l�����Ɠ�������Ȃ��̂���(�L�E�ցE�M)

�����N����=�K�C�W�̗{��

�l�ɋU���ł��Ȃ��Ȃ����̂ō��x�͉^�c�ɋU�����Ă݂܂����ƌ�����������

�^�c������Ă郌�X�҂��͋K���ɘa����

�@�@�@�@�@�@�@�@�@�@�@,.-- �__,,.�-�.��Q

>>867 >>876 >>806 ���玡���Ă���ă��X��ؖ������ >>877 �Ǝ㐫�c

���X�ɒ���t���ăR�s�y���邾���̎d���Ƃ�

���ɂł���s����Ă����{�[�C���}�Vw

Intel[ ] / AMD( )

Intel[ ] / AMD( ) �b��20190618

��LG���[�v���X�����łȂ��ASK�e���R���ASK�u���[�h�o���h�A

Fallout��V3���Ĕ��������炾��A����ɕς����

>>888 >>884 >>890 >>891 Intel�͋ƊE������������Ŏ��Q�[���� >>885 �̂��ނ��`���F�߂鎖���Ȃ� ���������_���������Ăǂ������ꂽ�́H

>>892 >>895 >>897 >>898 >>899 >>896 ���̐Ǝ㐫���I�����C���Q�[���̃`�[�g�Ɏg�����Ƃ��Ă���

�����h���ĂȂɁH

������Q�ɂ�������Ȃ���́H

�C�ɂ���K�v�Ȃ����Ă�Ȃ�

�u��X�̊ɘa�݂Ȃ�v�l���[�X�ł͋C�ɂ���قǂł͂Ȃ��Ǝv���B

>>907 �������ɉe���͂Ȃ�

>>898 �܂��܂����[�Ǝ㐫���S�ꂽ�V�K�t�@�~���[��CPU�o���珶�ٰ�Ȃ�ł��傤�ɁB

>>910 >>913 �����邾��������A�������ɉe���͂Ȃ�

�܂��A���_�[���s�����Ă�(�L�E�ցE`)

���~�̓C���e����

>>919 >>917 NAS�ɑg�ݍ��܂�Ă���P�����̂Ă����B

�@�@�@�@ �Q�Q_ 👀

MB��IntelLAN���I�t�ɂ��ĊINIC�h���ăX�b�L��

�I�͕��ʂɓ�������

>>918 >>806 >�ŐV�h���C�o�[�̓�����e�Ղ�

>>928 �T����IntelCPU���Y���邱�ƂɂȂ����������g���镨���Ȃ��Ȃ錏

intel��HP�Ńh���C�o�T�����Ƃ���������A�S�R�o�Ă��Ȃ�

|�Qi:;:;:;:;:;:;:;:;:;:;| ::::::::::::::|:;:;:;:;:;:;:;:;:;:;_,, -�]:�q

>>929 �y���ɉ𖾁I�}���z�t�@�[�E�F�C�A�ł̃l�b�g���[�N VIDEO >>934 AMD�������Ȃ����Ă��M�җl�́A�؍��Ȃ�OK�Ȃ낤���H

>>939 >>940 >>942 >>943 AMD��Samsung��GPU�̋Z�p�������͖@���̑ΏۂɂȂ�Ȃ��̂��ȁH

�@���Ƃ������o�����_�ł��@�������B

���А��Y��O��ɐv���Ă�CPU�R�A�𑼎ЂŐ��Y����̂��Ă����ȒP�ɂł������

>>942 >>948 �O�����͐��\���������ł������

>>948 Intel�̋����s�ǂ��\����肸���ƃV�r�A�����Č�����

>>948 CPU�Ǝ㐫�̒��ȒP�Ȃ܂Ƃ�

>>955 ���₠10nm�`�[���͐_�ǂ��납���������Ԃ��Ǝv����

>>955 >>955 >>960 >>961 >>961 �M���Ȃ��Ƃ��Ǝ㐫�����ς݂Ƃ��_��������ʖ\������

>>961 �����ς݂Ȃ�Intel�����Ǝ㐫���Ƃ������낤��

�_�G���W�j�A�͎��А��i���ǂ��ɂ����悤�Ƃ͎v��Ȃ�������

�_�G���W�j�A�͂��邴�ɂ����N�ɉ��ق���܂���

�������Ăˁ[�̂���

>>961 >>967 >>954 >>952 >>975 >>974 >>943 ���Z�L�����e�B�z�[���@�@���\��

>>977 �C���e��

>>974 >>981 �����w��Fab�Ԃ̈ڐA���x�ɂ��Ă̘b�Ȃ̂ɁA�o�����[�^�̈�ɉ߂��Ȃ�OC�̗]�͎����o���Ăǂ�����

�@�@�@�@�@ AmD

>>981 >>988 >>988 ���O���v�E����(�v���Z�X�E���V�s������Ă�)����Ă݂� �Ǝ㐫�c

���Ԃ���A���̌���BIOS�X�V�Ȃ��ĂȂ����낤��

>>992 >>990 ���Г������Ă�ɂ�����Ȃ瓭������

>>994 >>994 >>992

mmp

lud20190719214826ca

���̃X���ւ̌Œ胊���N�F http://5chb.net/r/jisaku/1558915174/ �q���g�F 5ch�X����url��

http ://xxxx.5ch

b .net/xxxx �̂悤��

b �����邾���ł����ŃX���ۑ��A�{���ł��܂��B

TOP�� TOP�� �@

�S�f���ꗗ ���̌f���� �l�C�X�� |

>50

>100

>200

>300

>500

>1000��

�V���摜 ���u�� Intel CPU���ɐ[���Ȍ��� 36 YouTube����>3�{ ->�摜>32�� �v �������l�����Ă��܂��F�E�� Intel CPU���ɐ[���Ȍ��� 6 �� Intel CPU���ɐ[���Ȍ��� 39 �� Intel CPU���ɐ[���Ȍ��� 30 �� Intel CPU���ɐ[���Ȍ��� 31 �� Intel CPU���ɐ[���Ȍ��� 32 �� Intel CPU���ɐ[���Ȍ��� 33 �� Intel CPU���ɐ[���Ȍ��� 35 �� Intel CPU���ɐ[���Ȍ��� 34 �� Intel CPU���ɐ[���Ȍ��� 38 �� Intel CPU���ɐ[���Ȍ��� 37 �� Intel CPU���ɐ[���Ȍ��� 16 �� Intel CPU���ɐ[���Ȍ��� 26 �� Intel CPU���ɐ[���Ȍ��� 16 �@�� Intel CPU���ɐ[���Ȍ��� 3 �� Intel CPU���ɐ[���Ȍ��� 9 �� Intel CPU���ɐ[���Ȍ��� 7 �� Intel CPU���ɐ[���Ȍ��� 8 �� Intel CPU���ɐ[���Ȍ��� 18 �� Intel CPU���ɐ[���Ȍ��� 13 �� Intel CPU���ɐ[���Ȍ��� 29 �� Intel CPU���ɐ[���Ȍ��� 22 �� Intel CPU���ɐ[���Ȍ��� 13 �� Intel CPU���ɐ[���Ȍ��� 15 �� Intel CPU���ɐ[���Ȍ��� 28 �� Intel CPU���ɐ[���Ȍ��� 19 �� Intel CPU���ɐ[���Ȍ��� 21 �� Intel CPU���ɐ[���Ȍ��� 12 �� Intel CPU���ɐ[���Ȍ��� 11 �� Intel CPU���ɐ[���Ȍ��� 10 �� Intel CPU���ɐ[���Ȍ��� 12 �� Intel CPU���ɐ[���Ȍ��� 25 �� Intel CPU���ɐ[���Ȍ��� 14 �� Intel CPU���ɐ[���Ȍ��� 24 �� Intel CPU���ɐ[���Ȍ��� 27 �� Intel CPU���ɐ[���Ȍ��� 41 �� Intel CPU���ɐ[���Ȍ��� 23 �� Intel CPU���ɐ[���Ȍ��� 40 �� Intel CPU���ɐ[���Ȍ��� 17 �� Intel CPU���ɐ[���Ȍ��� 20 �@�� Intel CPU���ɐ[���Ȍ��� 4 �@�� Intel CPU���ɐ[���Ȍ��� 5 �@�� Intel CPU���ɐ[���Ȍ��� 2 �� Intel CPU���ɐ[���Ȍ��� 46 �� Intel CPU���ɐ[���Ȍ��� 56 Intel CPU���ɐ[���Ȍ��� 12 Intel CPU���ɐ[���Ȍ��� 13 �� Intel CPU���ɐ[���Ȍ��� 49 �� Intel CPU���ɐ[���Ȍ��� 51 �� Intel CPU���ɐ[���Ȍ��� 45 �� Intel CPU���ɐ[���Ȍ��� 43 �� Intel CPU���ɐ[���Ȍ��� 54 �� Intel CPU���ɐ[���Ȍ��� 50 �� Intel CPU���ɐ[���Ȍ��� 53 �� Intel CPU���ɐ[���Ȍ��� 47 �� Intel CPU���ɐ[���Ȍ��� 45 �� Intel CPU���ɐ[���Ȍ��� 48 �� Intel CPU���ɐ[���Ȍ��� 55 �� Intel CPU���ɐ[���Ȍ��� 42 �� Intel CPU���ɐ[���Ȍ��� 52 �� Intel CPU���ɐ[���Ȍ��� 44 �� Intel CPU���ɐ[���Ȍ��� 57 �� Intel CPU���ɐ[���Ȍ��� 57

22:37:43 up 31 days, 9:01, 2 users, load average: 9.75, 12.03, 23.30

in 0.081693172454834 sec

@0.081693172454834@0b7 on 011212

�@�@

�@�@